ESET Research a analysé Android/FakeAdBlocker, une menace agressive autour de la publicité qui télécharge des malwares depuis le serveur de commande et de contrôle de son opérateur. Android/FakeAdBlocker cache généralement l’icône de son lanceur après le lancement initial. Il diffuse des scarewares indésirables pour faussement effrayer les utilisateurs, et des publicités pour adultes, et crée des événements non sollicités pour les mois à venir dans les calendriers iOS et Android. Ces publicités coûtent souvent de l’argent à leurs victimes en raison de l’envoi de SMS surtaxés ou de l’abonnement à des services inutiles. Elles provoquent également le téléchargement de chevaux de Troie bancaires Android, de chevaux de Troie SMS et d’applications malveillantes. Les malwares utilisent par ailleurs des services de raccourcissement d’URL pour créer des liens vers des publicités, qui dans certains cas monétisent les clics.

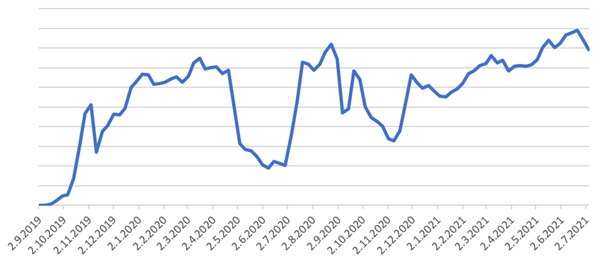

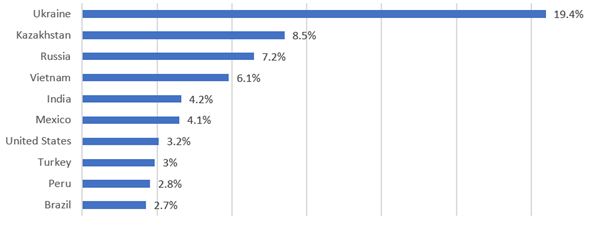

D’après la télémétrie d’ESET, Android/FakeAdBlocker a été repéré pour la première fois en septembre 2019. Du 1er janvier au 1er juillet 2021, plus de 150 000 instances de cette menace ont été téléchargées sur des appareils Android. Les pays les plus touchés sont l’Ukraine, le Kazakhstan, la Russie, le Vietnam, l’Inde, le Mexique et les États-Unis. Dans la plupart des cas, les malwares affichent des publicités agressives, mais ESET a identifié des centaines de cas dans lesquels différents malwares supplémentaires ont été téléchargés et exécutés, notamment le cheval de Troie bancaire Cerberus, qui se fait souvent passer pour Chrome, Android Update, Adobe Flash Player ou Update Android, et qui a été téléchargé sur des appareils en Turquie, en Pologne, en Espagne, en Grèce et en Italie. ESET a également constaté que le cheval de Troie Ginp a été téléchargé en Grèce et au Moyen-Orient.

« D’après notre télémétrie, il apparaît que de nombreux utilisateurs ont tendance à télécharger des applications Android en dehors de Google Play, ce qui pourrait les amener à télécharger des applications malveillantes diffusées par des pratiques publicitaires agressives servant à générer des revenus pour leurs auteurs, » explique Lukáš Štefanko, chercheur chez ESET, qui a analysé Android/FakeAdBlocker. Au sujet de la monétisation des URL raccourcies, M. Štefanko ajoute : « Lorsqu’une personne clique sur un tel lien, une publicité s’affiche et génère des revenus pour la personne qui a généré l’URL raccourcie. Le problème est que certains de ces services de raccourcissement de liens utilisent des techniques agressives, telles que des publicités de type scareware qui informent les utilisateurs que leur appareil est infecté par un dangereux malware. »

ESET Research a également identifié des services de raccourcissement d’URL intégrant des événements à des calendriers iOS et diffusant le malware Android/FakeAdBlocker qui peut être lancé sur des appareils Android. Sur les appareils iOS, en plus d’inonder les victimes de publicités indésirables, ces liens peuvent créer des événements dans les calendriers des victimes en téléchargeant automatiquement un fichier calendrier ICS.

« Il crée 18 événements par jour, durant chacun 10 minutes, » précise M. Štefanko. « Leurs intitulés et descriptions suggèrent que le smartphone de la victime est infecté, que les données de la victime sont exposées en ligne ou qu’une application de protection contre les virus a expiré. Les descriptions de chaque événement comprennent un lien invitant la victime à consulter un site web de promotion de scareware. Ce site web prétend à nouveau que l’appareil a été infecté, et propose à l’utilisateur de télécharger des applications douteuses de désinfection depuis Google Play. »

Pour les victimes utilisant des appareils Android, la situation est plus dangereuse car ces sites d’escroquerie peuvent déclencher le téléchargement d’une application malveillante hors de la boutique Google Play. Dans l’un de ces scénarios, le site web demande de télécharger une application appelée « adBLOCK », qui n’a rien à voir avec l’application légitime du même nom, et fait même tout le contraire d’un bloqueur de publicité. Dans un autre scénario, lorsque les victimes procèdent au téléchargement du fichier demandé, elles voient apparaître une page web décrivant les étapes de téléchargement et d’installation d’une application malveillante portant le nom « Votre fichier est prêt à être téléchargé ». Dans les deux scénarios, une publicité de type scareware, ou le cheval de Troie Android/FakeAdBlocker, est diffusée via un service de raccourcissement d’URL.

Pour plus de détails techniques et des instructions de désinstallation d’Android/FakeAdBlocker, lisez l’article « Some URL shortener services distribute Android malware, including banking or SMS trojans » sur WeLiveSecurity. Suivez l’actualité d’ESET Research sur Twitter.

Télémétrie de détection ESET pour Android/FakeAdBlocker

CONTACTS PRESSE

Darina SANTAMARIA : +33 01 86 27 00 39 – [email protected]

Ines KHELIFI : +33 01 55 89 29 30 – [email protected]

_______________________________________

À propos d’ESET

Spécialisé dans la conception et le développement de logiciels de sécurité pour les entreprises et le grand public, ESET est aujourd’hui le 1er éditeur de l’Union européenne en matière de sécurité des endpoints. Pionnier en matière de détection proactive, ESET a été désigné pour la 2ème année consécutive, unique Challenger dans le Gartner Magic Quadrant 2019*, « Endpoint Protection » après avoir été évalué sur sa performance et sur la qualité de sa vision dans le domaine de la protection des Endpoints. À ce jour, l’antivirus ESET NOD32 détient le record mondial de récompenses décernées par le laboratoire indépendant Virus Bulletin depuis 1998. La technologie ESET protège aujourd’hui plus d’un milliard d’internautes. *Source : Gartner Inc, Magic Quadrant for Endpoint Protection Platforms, Peter Firstbrook, Lawrence Pingree, Dionisio Zumerle, Prateek Bhajanka, Paul Webber, August 20, 2019.

Pour plus d’informations : www.eset.com/na/ Blog : www.welivesecurity.com/fr